在數字化轉型浪潮席卷全球的當下,網絡安全已成為國家戰略、企業生存與個人隱私的基石。《網絡安全先進技術與應用發展系列報告》正式發布,其中對"零信任"(Zero Trust)技術的深度剖析與應用展望,標志著網絡安全理念與實踐進入了一個全新的時代。這不僅是一份技術報告,更是一份面向未來的安全宣言,尤其對網絡安全軟件開發領域,提出了顛覆性的架構指導與發展路徑。

一、 核心理念:從“信任但驗證”到“永不信任,始終驗證”

零信任技術的核心,在于徹底摒棄了傳統網絡安全模型中基于網絡位置的隱性信任。傳統模型假設內部網絡是安全的,一旦用戶或設備進入內網,便獲得廣泛訪問權限,形成所謂“城堡與護城河”的防御模式。隨著移動辦公、云計算、物聯網的普及,網絡邊界日益模糊,內部威脅與外部攻擊同樣致命。

零信任對此提出了根本性質疑:“永不信任,始終驗證”。它認為信任不應是靜態授予的,而應是動態、持續評估的結果。每一個訪問請求,無論來自內部還是外部,都必須經過嚴格的身份驗證、設備健康檢查、最小權限授權和持續行為監控,才能訪問特定資源。這相當于在數字世界的每一次交互前,都設置了一個智能的、自適應的“安檢門”。

二、 報告亮點:零信任架構的三大支柱與關鍵能力

本次發布的報告系統梳理了零信任架構的三大核心支柱,為網絡安全軟件開發提供了清晰的藍圖:

- 身份為中心(Identity-Centric):身份取代網絡位置成為新的安全邊界。報告強調,強大的身份與訪問管理(IAM)是基石,需集成多因素認證(MFA)、單點登錄(SSO)、生命周期管理等功能,確保“誰”在訪問的絕對可信。

- 微隔離(Micro-Segmentation):在網絡內部進行精細化的分區和訪問控制,將安全策略細化到單個 workload(工作負載)、應用或數據層面。即使攻擊者突破外圍,其橫向移動也會被嚴格限制,如同陷入“數字迷宮”。

- 最小權限原則(Least Privilege Access):確保用戶、設備或應用僅擁有完成其任務所必需的最低權限,且權限根據上下文(如時間、地點、設備狀態)動態調整。這極大縮小了攻擊面,防止權限濫用。

報告同時指出,實現零信任需要依賴幾項關鍵能力:持續的風險評估與信任度評分、全面的可視性與日志記錄、自動化策略編排與響應,以及與現有IT生態(如云平臺、端點防護)的深度融合。

三、 對網絡安全軟件開發的深遠影響

零信任并非單一產品,而是一個需要軟件深度賦能的體系化戰略。它的正式發布與推廣,正在深刻重塑網絡安全軟件開發的范式:

- 開發理念的轉變:安全必須“左移”,從軟件開發初始階段(DevSecOps)就融入零信任原則。軟件自身需具備身份感知、權限自省和合規聲明的能力。

- 架構設計革新:軟件開發需采用面向零信任的架構,如服務網格(Service Mesh)為微服務間的通信提供原生身份認證和加密,API安全網關成為實施細粒度訪問控制的關鍵組件。

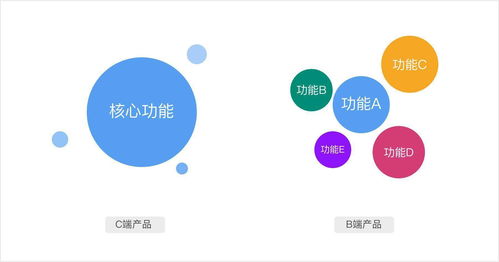

- 產品形態演進:單一的防火墻、VPN軟件正在向集成了身份、設備、網絡、應用、數據安全的零信任網絡訪問(ZTNA)平臺演進。SASE(安全訪問服務邊緣)架構成為實現云交付零信任的熱門路徑。

- 智能化與自動化需求:利用人工智能(AI)和機器學習(ML)進行用戶實體行為分析(UEBA),實現異常訪問的實時檢測與自動響應,是零信任軟件的核心競爭力。

四、 挑戰與未來展望

報告也坦誠指出,零信任的落地之路并非坦途。它面臨文化變革阻力、遺留系統改造復雜、成本投入高昂、跨部門協作困難等挑戰。尤其對軟件開發而言,如何平衡安全性與用戶體驗、性能開銷,是需要持續優化的課題。

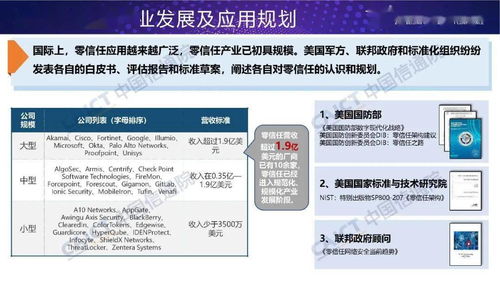

趨勢已然明朗。隨著遠程辦公常態化、數據價值飆升和合規要求趨嚴,零信任從“可選”變為“必選”。本次報告的發布,為政府、企業和安全廠商提供了權威的參考與實踐指南。我們有望看到更加標準化、模塊化、智能化的零信任安全軟件棧,以及其在關基設施、金融、醫療等關鍵行業的規模化應用,最終構建一個更具韌性、以身份為基石的新一代網絡安全生態。

零信任,正在將網絡安全從被動的邊界防護,引領至主動的、以數據為中心的全方位信任管理時代。對于每一位網絡安全從業者和軟件開發者而言,理解、擁抱并實踐這一理念,將是構筑未來數字世界安全防線的關鍵所在。